GitHub-Phishing: Wie Angreifer gezielt die Bekanntheit einer Marke ausnutzen

In der vergangenen Woche kam es zu einer Häufung von Phishing-Angriffen, die von GitHub ausgingen und auf Software-Entwickler und Mitglieder der GitHub Community abzielten. Nach unseren Erkenntnissen handelt es sich bei dem Phishing-Angriff um einen Versuch, GitHub Accounts zu kompromittieren und möglicherweise um den ersten Schritt eines Software Supply Chain Angriffs. Dieser Angriff ist ein interessantes Beispiel dafür, wie die Marke, der Ruf und die Infrastruktur einer sehr vertrauenswürdigen digitalen Plattform ausgenutzt werden, um Schutzmassnahmen zu umgehen und User dazu zu bringen, sensible Informationen preiszugeben. Wir hoffen, dass wir unseren Lesern mit diesem Bericht wichtige Informationen bieten, um das Bewusstsein und die Bereitschaft zur Abwehr solcher Bedrohungen zu erhöhen.

Die Screenshots wurden zum Schutz persönlicher Daten anonymisiert.

Der Angriffsvektor: Ausnutzung des GitHub Notification System

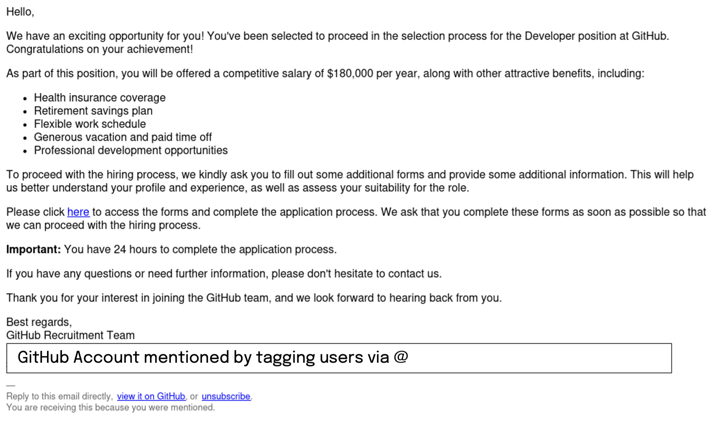

Der Phishing-Angriff beginnt mit einer gut geschriebenen E-Mail, in der die Zielperson über eine vermeintlich spannende Karrieremöglichkeit informiert wird. Der Call-to-Action ist ein Link zu einer Website, die die Jobplattform von GitHub imitiert und vorgibt, die Person zu einem Bewerbungsformular zu leiten. Die verlinkte Domain wurde erst am 18.02.2024 registriert, also zwei Tage vor Erhalt der E-Mail, und imitiert die echte Talent-Website von GitHub https://www.githubtalentcommunity.careers.

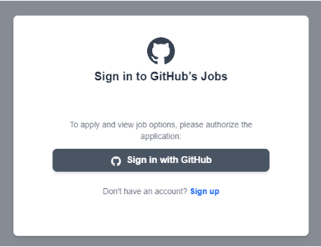

Folgt man dem Link zu der vermeintlichen GitHub Jobplattform, wird man aufgefordert, sich zu authentifizieren. Dies deutet darauf hin, dass das Ziel des Phishing-Angriffs die Kompromittierung von GitHub Accounts ist. Wie in diesem Thread beschrieben, versuchen die Angreifer, eine Application zu registrieren, die auf die GitHub Accounts der Opfer zugreift. Auf diese Weise können sie die Konten wiederverwenden, um das Phishing noch weiter zu verbreiten. Damit ist der potentielle Schaden aber noch nicht vorbei. Da die registrierte Applikation Zugriff auf den gesamten Account des Opfers hat (d. h. auf alle öffentlichen und privaten Repositories), hat der Angreifer die volle Kontrolle über die mit dem Account verbundenen Ressourcen und kann damit tun, was er will.

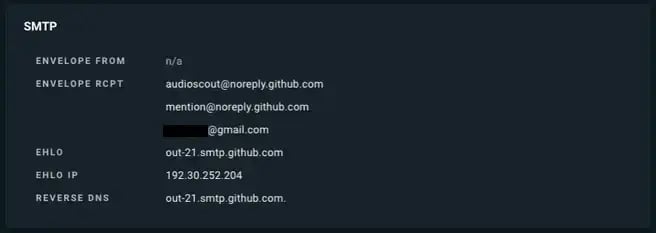

Die E-Mail umgeht erfolgreich alle Standardfilter, da sie über die GitHub-eigene E-Mail-Infrastruktur versendet wurde und somit alle Authentizitätsprüfungen bestanden hat (bitte beachten, dass sie nicht die xorlab Security Platform passiert hat). Da die E-Mail direkt von GitHub stammt, können die Angreifer die Reputation der GitHub-Infrastruktur und das Vertrauen in die Marke GitHub für den Angriff ausnutzen.

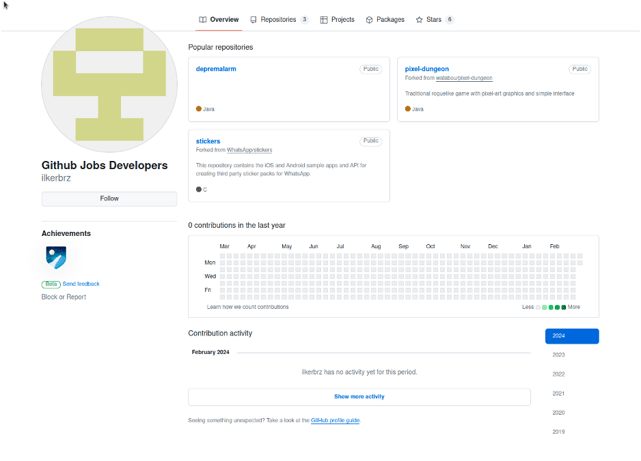

Um dies zu erreichen, kommentiert der Angreifer innerhalb von GitHub und taggt gezielt Accounts. Die Kommentare beziehen sich auf scheinbar zufällige Issues oder Pull Requests und taggen eine grosse Anzahl an GitHub Usern. Diese Aktion löst das Notification System von GitHub aus, das wiederum den Inhalt des Kommentars per E-Mail an die getaggten User sendet, sofern diese ihre Benachrichtigungseinstellungen so konfiguriert haben, dass sie E-Mails für @mentions und benutzerdefinierte Aktivitäten erhalten.

Der interessante Aspekt dieses Phishing-Angriffs liegt, wie bereits erwähnt, in der Nutzung der GitHub-Infrastruktur, um dem Phishing-Versuch Glaubwürdigkeit zu verleihen, da die Benachrichtigungs-E-Mail von der GitHub Domain stammt, einer Quelle, der die meisten Benutzer vertrauen. Die Funktion, andere Personen in Issues oder Pull Requests zu taggen, ist beabsichtigt und ein wichtiger Teil der Funktionsweise der Community auf GitHub. Eine böswillige Nutzung dieser Funktion ist natürlich nicht beabsichtigt.

Manipulation des Display Name

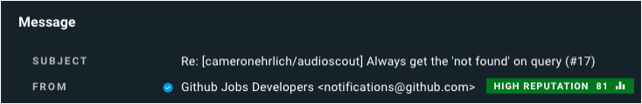

Ein weiteres wichtiges Element, das diesen Phishing-Angriff noch raffinierter macht, ist die Manipulation des Display Name der E-Mail. Da die E-Mail-Benachrichtigungen von GitHub den Anzeigenamen des Kommentators (in diesem Fall des Kontos des Angreifers) verwenden, kann der Angreifer im Wesentlichen den Namen im Absenderfeld der Phishing E-Mail auswählen. Dieser Grad der Anpassung des Phishing-Inhalts erhöht das Risiko, dass die Empfänger durch die scheinbare Legitimität der E-Mail getäuscht werden, erheblich.

Die folgende Kopfzeile der Nachricht zeigt das Absenderfeld in der E-Mail, das dem Display Name des Kommentators oben entspricht.

Erkennen der Phishing E-Mails

Ein Indiz dafür, dass es sich tatsächlich um einen Phishing-Versuch und nicht um ein echtes Stellenangebot handelt, ist die Tatsache, dass im Betreff der Phishing E-Mail auf das GitHub Issue verwiesen wird, welches kommentiert wurde. Weitere Indizien sind die Dringlichkeit durch den Hinweis, dass man nur 24 Stunden Zeit habe, um zu antworten, das Fehlen einer persönlichen Anrede in der E-Mail und natürlich eine nicht seriöse Domain für den Link im E-Mail-Text.

Für dieses Phishing werden mehrere Domains verwendet, die alle erst einige Tage vor dem Angriff registriert wurden.

githubtalentcommunity [DOT] githubcareers [DOT] online

und

auth [dot] githubtalentcommunity [dot] online.

Sofortmassnahmen

Um das Risiko zu verringern, Opfer solcher Phishing-Angriffe zu werden, ist für Einzelpersonen und Organisationen erhöhte Wachsamkeit geboten, insbesondere bei unerwarteten Stellenangeboten oder dringenden Anfragen per E-Mail, selbst wenn diese von seriösen Quellen wie GitHub zu stammen scheinen. Darüber hinaus sollten GitHub User ihre Benachrichtigungseinstellungen überprüfen und sich darüber im Klaren sein, dass die E-Mail-Einstellungen für "@mentions and custom"-Aktivitäten von Angreifern ausgenutzt werden können, um ihnen Phishing-Inhalte zu senden.

Wenn ein Konto in Ihrer Organisation kompromittiert wurde, überprüfen Sie die autorisierte OAuth App des betroffenen Accounts über diesen Link und entfernen Sie alle unerwünschten Berechtigungen.

Zusätzliche abschwächende Massnahmen

Eine Kompromittierung von GitHub Accounts könnte auch auf andere Weise erfolgen, nicht nur in diesem Phishing-Szenario. Daher ist es sinnvoll, Prozesse zu verankern, die Sie gegen eine solche Kompromittierung wappnen. Für GitHub empfehlen wir folgende Massnahmen

- MFA möglich und erforderlich machen für alle GitHub Accounts in Ihrer Organisation

- Entwicklerprozesse mit Merge Request Reviews einführen, um zu verhindern, dass Schadcode von einer einzelnen Person eingeschleust wird

- Bewusstsein für Phishing schaffen und gezielte Aufklärungskampagnen für Entwickler und technisches Personal in Erwägung ziehen

- Verhindern, dass Geheimnisse in Repositories gelangen, einschliesslich privater Repositories

- Commit Signing via ssh keys einführen.

Fazit

Diese Phishing-Technik macht deutlich, wie wichtig eine kontinuierliche Aufklärung und Sensibilisierung im Bereich der Cybersicherheit ist. Die Angreifer werden immer kreativer und nutzen vertrauenswürdige Plattformen und deren Mechanismen für ausgeklügelte Phishing-Kampagnen. Wenn Sicherheitsexperten die Methoden dieser Angriffe verstehen, können sie sich besser vorbereiten und ihre Unternehmen vor der sich ständig verändernden Bedrohungslandschaft schützen.

Ein tieferes Verständnis dieses speziellen Angriffs und Nachweise für den Phishing-Inhalt finden Sie in der Diskussion auf der GitHub Community Seite.

Angriffe wie dieser zeigen, dass herkömmliche E-Mail-Sicherheitskontrollen immer weniger in der Lage sind, die Mitarbeitenden zu schützen.